Imposible desencriptar información si es atacado por Petya.

Por Orlando Rojas Pérez – Evaluamos contactó a la empresa Symantec sobre el gran ataque masivo a empresas con el virus Petya y nos informaron: desde hace dos días el virus gusano Petya viene atacando computadores de empresas por medio de archivos de contabilidad e impuestos. Por ser un virus gusano, se auto propaga. Petya se ejecuta inicialmente vía rundll32.exe usando el siguiente comando: Rundll32.exe perfc.dat, # 1.

Por Orlando Rojas Pérez – Evaluamos contactó a la empresa Symantec sobre el gran ataque masivo a empresas con el virus Petya y nos informaron: desde hace dos días el virus gusano Petya viene atacando computadores de empresas por medio de archivos de contabilidad e impuestos. Por ser un virus gusano, se auto propaga. Petya se ejecuta inicialmente vía rundll32.exe usando el siguiente comando: Rundll32.exe perfc.dat, # 1.

Luego, se borra del equipo, abre el archivo y lo sobre reescribe con bytes nulos antes de eliminar definitivamente el archivo del disco. Lo hecho de sobrescribir el archivo con bytes nulos, se utiliza como un intento de impedir la recuperación del archivo mediante técnicas forenses. De inmediato, crea el archivo (C: Windows perfc) para identificar que el equipo ya fue infectado.

Apenas penetra un computador, se expande por diferentes métodos, por mensajes de técnicas de programas de pequeñas, medianas y grandes empresas, por medio de archivos y comunicaciones tipo Eternal Blue y MEDoc. Para construir su lista de nombres de usuario y contraseñas, que almacena en la memoria, utiliza dos métodos para obtenerlos: recopila nombres de usuario y contraseñas de Windows Credential Manager o suelta y ejecuta un volcado de credenciales de 32 bits o 64 bits.

Luego, encripta la información contenida en archivos con determinada extensión en los discos duros (.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h . Hdd .kdbx .mail.mdb .msg .nrg .or .ost .ov .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox. Vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip), los sobre escribe y luego modifica el registro de inicio – MBR- y cada vez que el equipo arranca, muestra una nota de rescate al usuario.

En este punto, el sistema se reinicia, el código MBR modificado carga la pantalla CHKDSK simulada, se termina la encriptación de los discos.

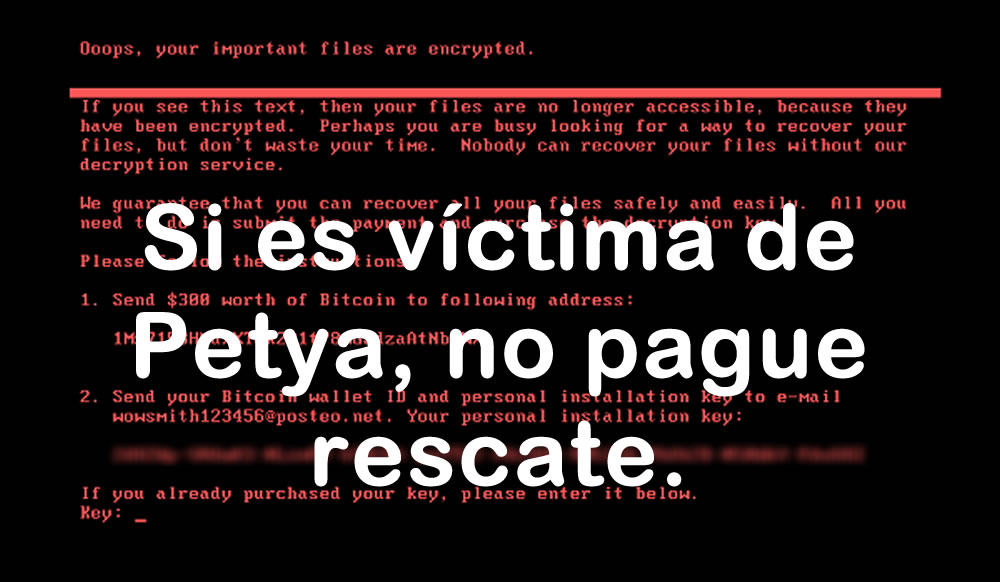

¿SE DEBE PAGAR EL RESCATE SOLICITADO?

A esta pregunta Symantec responde, después de sobre escribir y encriptar los archivos, es muy difícil desencriptarlos, así que lo mejor es no pagar el rescate. La encriptación que hace Petya, es con cadenas aleatorias, así que es imposible lograr un código para desencriptar. Por lo que lo primero que debemos hacer es sacar a Petya de la lista de virus ransomware -secuestro rescate-, ya que no podrán cobrar rescates.

¿CUÁL ES LA MEJOR PROTECCIÓN?

1 - La mejor protección es contar con un muy buen sistema de antivirus y de seguridad que incluya protección fin a fin -end to end-.

2 – Mantener todos los equipos actualizados en todos los programas instalados

3 – No abrir ningún mensaje de desconocido o que se vea raro.

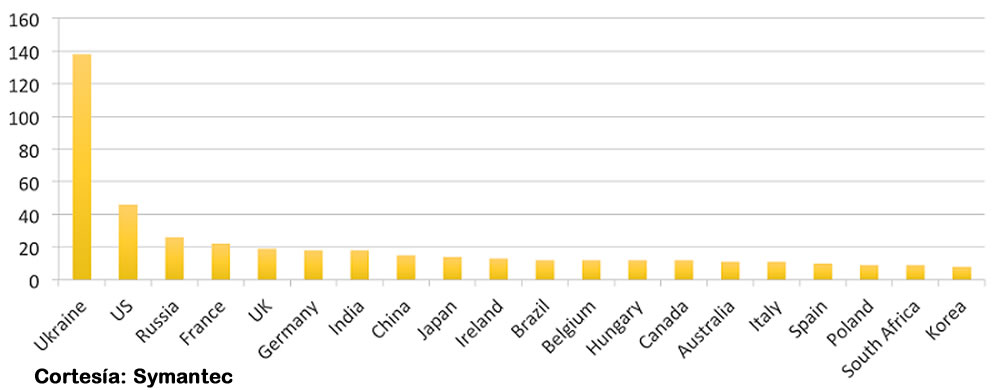

Gráfica de países infectados hasta el día 2017 06 28

CONEXIONES POR LAS QUE PETYA SE DIFUNDE:

- Todas las direcciones IP y servidores DHCP de todos los adaptadores de red

- Todos los clientes DHCP del servidor DHCP si los puertos 445/139 están abiertos

- Todas las direcciones IP dentro de la subred definidas por la máscara de subred si los puertos 445/139 están abiertos

- Todas las computadoras tienen una conexión de red abierta

- Todas las computadoras de la caché ARP

- Todos los recursos de Active Directory

- Todos los recursos de servidor y estaciones de trabajo en Entorno de red

- Todos los recursos del Administrador de credenciales de Windows (incluidos los equipos de Servicios de Terminal Server de Escritorio remoto)

¿OBJETIVOS DE PETYA?

Si ya se conoce alrededor del mundo que no sirve pagar, es muy posible que el objetivo de los creadores de Petya, sea financiero, por lo que se podría deducir que lo que buscan es crear caos.

e

Ver nota:

¿Por qué razón la región crece a un escuálido 1,1% en 2017?

Desafíos para el desarrollo digital de América Latina.

http://www.evaluamos.com/?home/detail/16055